یک روتر اسکن از اینترنت نشان می دهد که حدود ۵۳۰۰۰ آی پی با دستگاه های قدیمی که از پروتکل RIPv1 استفاده می کنند پاسخ می دهند. این پروتکل منسوخ شده بدون رعایت موارد امنیتی مورد استفاده قرار میگیرد که عاملی برای انجام حملات spoofed UDP می باشد.

پروتکل RIPv1 در زمان قدیم قابل تحسین بود؛زمانی قبل از طبقه بندی مسیریابی آدرس های اینترنتی (internet address routing) و قبل از اینکه تهدید فزاینده ای که امروز آن را به عنوان حملات DDoS می شناسیم ظهور کند.

اگر کار شما شبکه است؛ ما به شدت توصیه می کنیم که پورت ۵۲۰ را مسدود کنید. هیچ استفاده عملی از پروتکل RIPv1 در دنیایی امروز وجود ندارد به جز سو استفاده هایی برای ایجاد حملات DDoS .

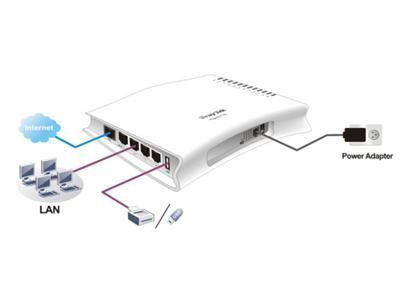

اکثر قریب به اتفاق این دستگاه ها روتر های soho هستند که در حال اجرا بر روی فریم وار هایی (firmware) هستند که بعید است به روز شده باشند. در گذشته ما شاهد سرویس دهندگانی بودیم که دارای نسخه های آسیب پذیر بودند؛ سرویس هایی همچون DNS و NTP ؛ اما با این حال باگ بسیاری از این سرویس دهندگان وصله (patch) شده است.

در مقابل روتور های soho فراموش شده اند ؛ آنها را رها کرده ایم تا در یک گنجه تاریک اجرا شوند و به کار خود ادامه دهند؛ خارج از دید ؛ خارج از ذهن و همچنان این روتر ها یکی از مهم ترین ابزار های سو استفاده برای راه اندازی بزرگترین حملات سایبری DDoS است و خواهد بود.

اولین باشید که نظر می دهید